Взлом, слив или дыра?

Взлом, слив или дыра?

На стороннем сайте, в очень посещаемой ветке форума появилось сообщение (ныне удаленное), что в счетчике Яндекс-метрики этого блога явно палится очень много информации, которая вообще не должна палиться: логины и пароли юзеров.

На стороннем сайте, в очень посещаемой ветке форума появилось сообщение (ныне удаленное), что в счетчике Яндекс-метрики этого блога явно палится очень много информации, которая вообще не должна палиться: логины и пароли юзеров.

Давайте разберемся, что за херня, кто виноват и что делать.

Забегая вперед — специальным плагином я сбросил пароли юзерам (старые пароли стали неверны), сразу же как проснулся и увидел сообщение в личку о ситуации.

По сообщениям некоторых людей не всем пароли сбросились, т.к. скрипт видимо-таки долго выполнялся (более 10 тыс. зарегистрированных) и перестал выполняться после определенного времени.

Палево от счетчика Яндекса

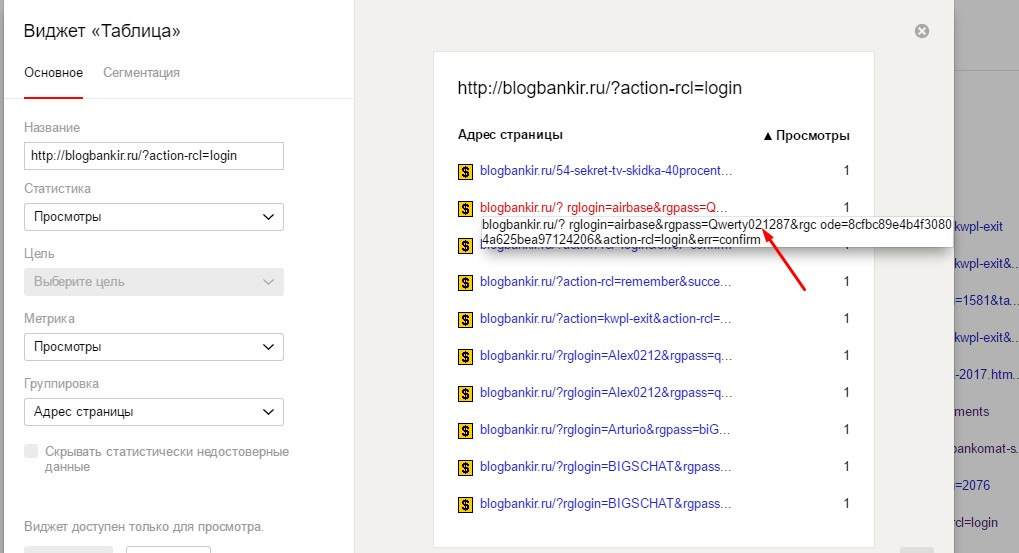

Выглядит в метрике Яндекса это так:

И так:

Указано про некие 700 строчек, но не все из них с паролем, да и что это за странички — мне тоже непонятно.

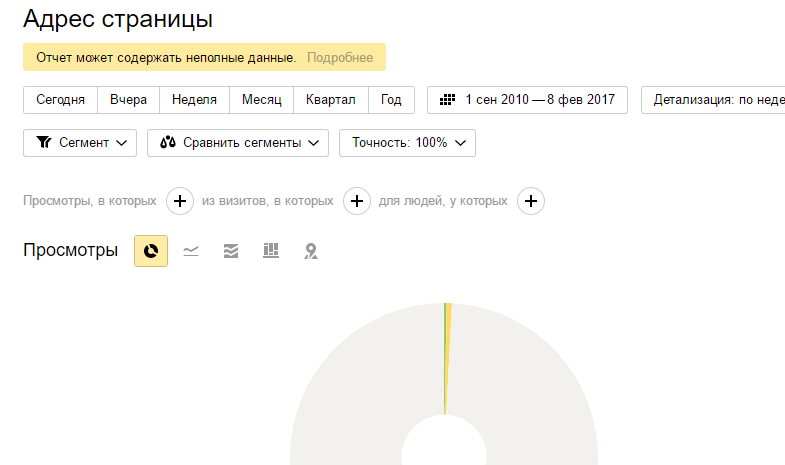

И как давно это всё собирается?

Не могу знать.

Хоть в статистике говорится про начало действии метрики «Просмотры» с группировки «Адрес страницы» с 19.06.2013, это ничего не значит в части того, что все мы под колпаком у Яндекса давным-давно.

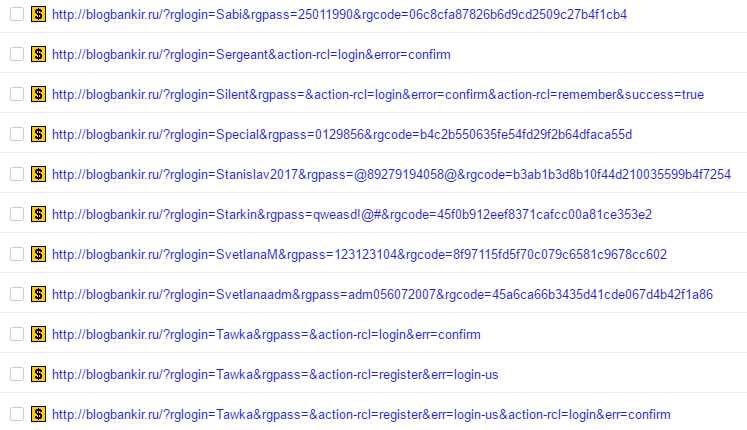

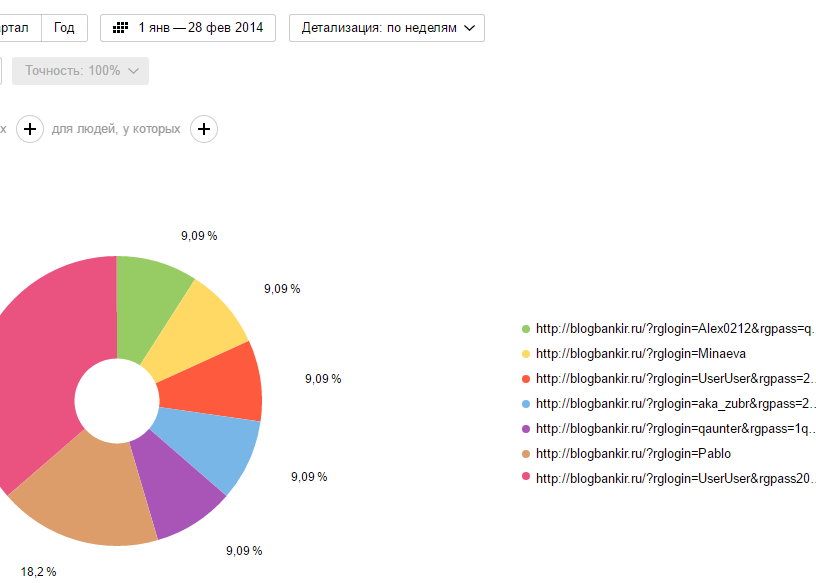

Покопавшись на разные даты пришел к выводу, что ненужная отчетность стала вестись в метрике с января 2014 г. При этом непонятно по какому принципу. Ниже видно, что за январь-февраль 2014 попали в статистику пароли 5ых юзеров, причем UserUser — мой служебный аккаунт для теста функционала.

При том, что на сайт тогда заходило по 700-1200 юзеров в сутки:

Как же так получилось? Покопавшись за разные периоды статистики и посмотрев, что за юзеры тут упомянуты, я понял, что их всех объединяет.

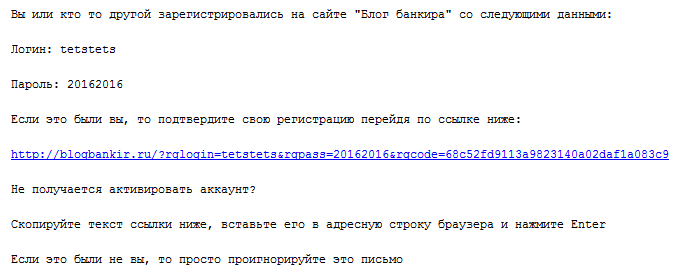

Они были зарегистрированы на сайте в этот период и перешли на сайт по ссылке из почты. Я тут же проверил теорию на практике, зарегистрировав юзера:

Яндекс «услужил», сохранив точку входа людей на сайт.

Причем не всех. Либо тех, кто скопипастил ссылку, либо тех, кто перешел по ссылке. И также одно время было отключено подтверждение регистрации.

Да и вообще, судя по малому списку относительно большого числа зарегистрированных людей на сайте Яндекс не всё перехватил, хоть это хорошо.

Это дырявый движок WordPress?

Хаять блоги на WordPress нет причины. Виноват плагин и его автор-разработчик, сделавший такую коварную открытую ссылку, небезопасную для последующего перехода, т.к. Яндекс сохранял точки входа. Адекватной реакции и комментария по этому поводу от программиста я не дождался.

Но проблема исчерпана, сейчас ссылка для подтверждения регистрации скоро будет приходить в таком формате:

САЙТ/?rcl-confirmdata=dGV0c3tyY2x9MjAxNjIwMTZ7cmNsfWVjY2JjODdlNGI1Y2UyZmUyODMwOGZkOWYyYTdiYWYz

Скоро, потому что нужно всего лишь обновить плагин.

Пока что я этого не делаю, т.к. пропадет функционал старого чата и будет доступен только новый, к этому нужно подготовиться, ранее было много негатива по этому поводу, нужно подготовиться к импорту.

Можно было бы этого избежать?

- Ну да, если не ставить плагины и дополнения на голый движок. По понятным причинам удалять плагины я не собираюсь.

- Или проще: закрыть страницу статистики Яндекс-метрики для публичного просмотра. Это уже сделано.

- Но самое главное, что коренным образом могло исправить ситуацию — обратиться к программисту, который пару лет занимается плагином wp-recall (codeseller.ru) и попросить устранить такой косяк, он это сделал.

Соглашусь с цитатами ниже, что у меня сайт, что у Андрея программиста сервисы бесплатные и подаются «как есть»:

pwameegsyot:

и с olbrnew:

Большинство здесь собирается для того, чтобы шакалить темы.

Вторично по обмену этими же темами.

Блогу и Роману бабла такие люди не приносят.

Показательным стали высказывания и намеки в бублике, чито из Романа админ, как из говна пуля и рассказы, как правильно делать.

Но при этом (подозреваю) ни один человек за 3 года не написал ему нормально где и какие косяки есть и на что обратить внимание.

Возможно Роман не великий гуру администрирования и сайтостроения, но при таком отношении возникает логичное желание молча или публично послать в жопу всех страдальцев с их личками.

Вангую, что большинству пофиг на эту утечку. Кто желал, тот обезопасился и анонимизировался другими способами.

Чем такой слив может грозить?

Имейте привычку делать разные пароли на сайтах и в платежных сервисах. Пароли заменены, к вам никто не войдет и вашу переписку не увидит. На 11.02.2017 я не получал жалоб на взломы, получение доступов, увод денег со счета и т.д.

Что за коварная Яндекс-метрика?

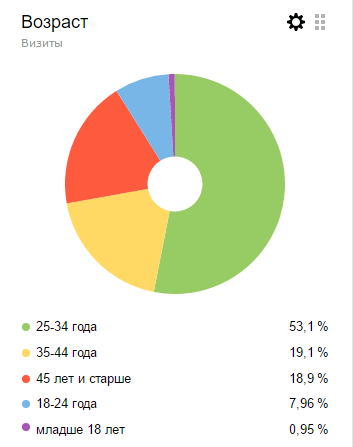

Ну что вы, очень полезный продукт, позволяет узнать, кто он — мой посетитель. Например, возраст людей, посетивших сайт сегодня:

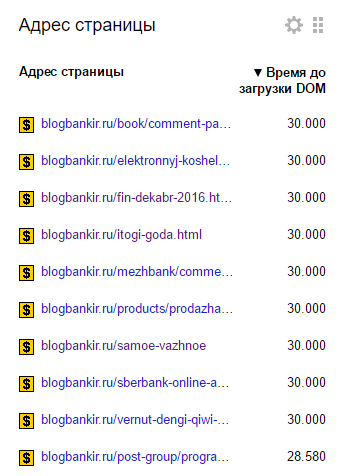

Или могу узнать адреса страничек, которые долго грузятся, может быть из-за не оптимизированной графики:

Здесь тоже как-то был казус, каким-то образом вышли на локальные адреса участников блога, т.е. кто-то сохранял страницу блога себе на компьютер, но код метрики при запуске страницы связывался по интернету с яндексом и подсказывал, откуда запущен сохраненный файл…

Что-то типа

c:\Document and Settings\User\Котэ\М.-А.-П.html

Резюмируя.

Я сделал свои выводы из ситуации, в том числе о том, кто и зачем выложил эту информацию в паблик, а не сообщив предварительно мне.

Приношу свои извинения тем, кого прямо или косвенно коснулась или просто возмутила эта ситуация.

10 комментариев: Взлом, слив или дыра?

Добавить комментарий

Для отправки комментария вам необходимо авторизоваться.